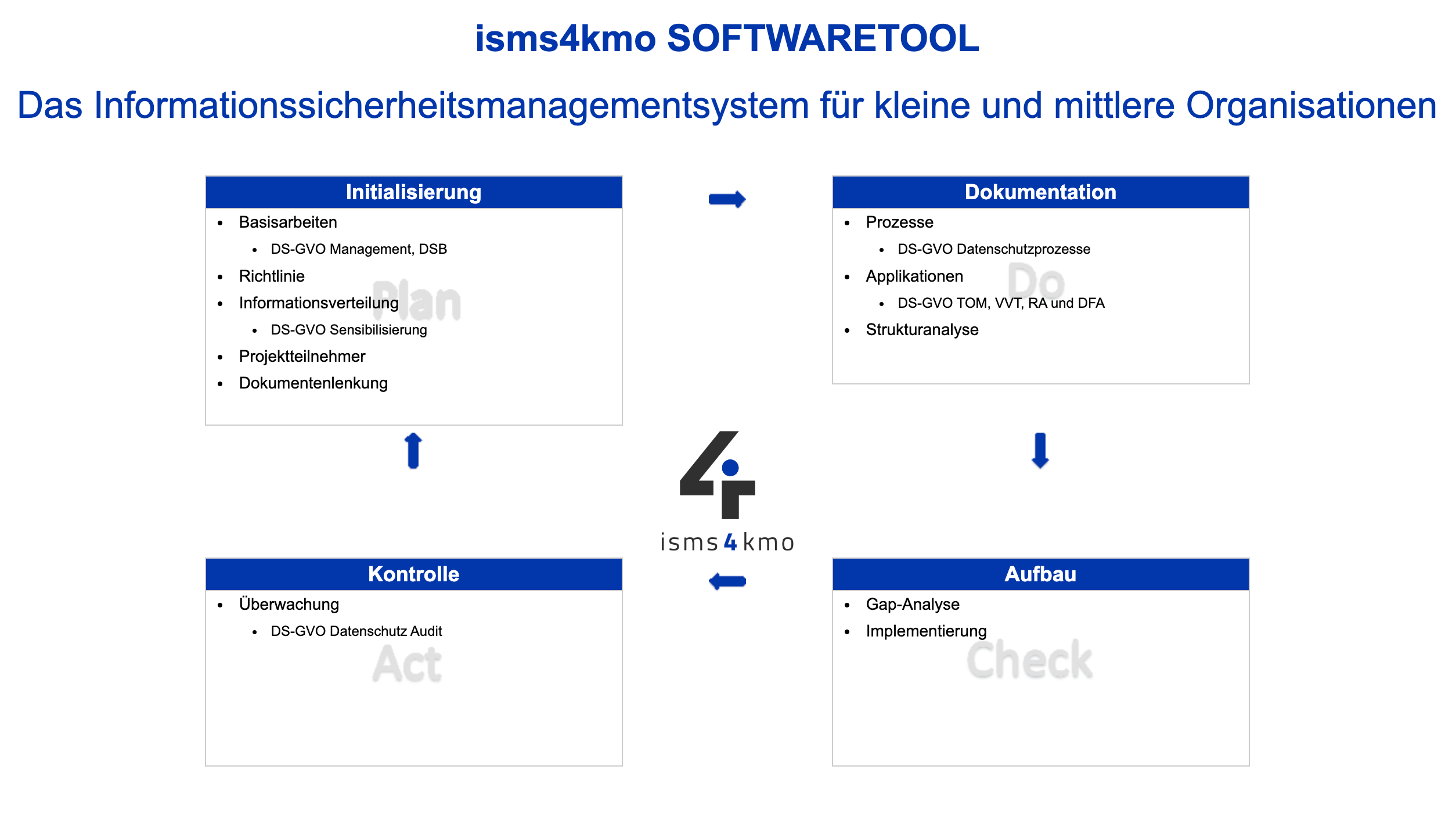

Mit des Tools ISMS4KMO von Harald Hornung steht ein weiteres Instrument zur Bearbeitung und Dokumentation eines ISMS auf Basis der Arbeitshilfe der Innovationsstiftung Bayerische Kommune bereit.

i‑Kfz Grundschutz-Profil in Verinice

Importdatei für i‑Kfz für die ISMS-Software Verinice auf Basis des i_kfz Profils für den BSI IT-Grundschutz verfügbar

Kommunaler Notbetrieb

Der sehr geschätzte Jens Lange, seines Zeichens Informationssicherheitsbeauftragter der Stadt Kassel hat mit der Webseite https://kommunaler-notbetrieb.de eine ganz tolle Sache ins Leben gerufen. In chronologischer Abfolge informiert Jens […]

Arbeitshilfe Version 5.0 erschienen

Das ursprünglich als Hilfe zur Selbsthilfe gedachte Sicherheitskonzept “Arbeitshilfe” der Innovationsstiftung Bayerische Kommune ist mit Version 5.0 noch erwachsener geworden. Neben der Erweiterung und Vertiefung der Identifikation und […]

Fördermittel zur Arbeitshilfe für bayerische Kommunen

Im Zuge der aktuellen ISMS-Fördermittelrichtlinie (ISMR) vom 7. März 2022 können bayerische Kommunen Fördermittel für die Einführung der Arbeitshilfe erhalten.

Hilfestellung: Anzeige von Antwort-an Reply-to in Outlook

Outlook zeigt die Reply-to / Antworten-an Email-Adresse im Posteingang nicht automatisch an. Mit unserer Anleitung aktivieren Sie diese Anzeige mit wenigen Klicks. Dies hilft bei der Erkennung potentiell gefährlicher Emails. Den Download-Link erhalten Sie im kompletten Beitrags-Text.

Geruhsame Feiertage und einen Guten Rutsch ins Neue Jahr 2019

Das Jahr neigt sich dem Ende. Die DSGVO Welle ebbt etwas ab. Zeit für etwas Besinnung und Durchschnaufen für das kommende Jahr. Selbst Weihnachten ist von der DSGVO betroffen. Details dazu sowie unsere Weihnachtswünsche finden Sie online im Beitrag unseres Informationssicherheitsblogs.

Über Bord mit veralteten starren Passwort-Richtlinien

Starre Passwort-Richtlinien sind nicht praxistauglich und werden der Bedrohungslage nicht gerecht. Aber sie haben sich ja über Jahre bewährt, wieso also ändern? In unserem Blogbeitrag beleuchten wir die Passwort-Mythen zu Passwort-Länge, Passwort-Komplexität, Passwort-Wechsel und Vermeidung einheitlicher Passwörter. Nicht zu Unrecht sind die meisten Anwender von dem Thema genervt und umgehen alle so schön auf Papier formulierte und teilweise erzwungene Passwort-Richtlinien mit aller Kunst und Finesse. Die Maßnahmen des BSI IT-Grundschutzes sind Empfehlungen, die auf die jeweilige Organisation und Bedrohung anzupassen sind. Oftmals werden diese jedoch als fixe Mindestvorgabe gesehen und umgesetzt. Der Effekt für die Sicherheit in der Organisation überschaubar. Wir haben Ihnen einige Tipps zusammengestellt, wie Sie Ihre Anwender vom Praxisnutzen der Sicherheit überzeugen können und gelebte Sicherheit in die Organisation bringen können. Achtung: Bitte lesen Sie den kompletten Blog-Beitrag nicht, wenn Ihr Motto lautet “Haben wir schon immer so gemacht!”. Der Beitrag könnte Ihre Vorurteile gefährden 🙂

Magento-Shops kompromittiert — Kreditkartendaten werden bereits abgegriffen

Mittels Brute-Force-Attacken verschaffen sich Hacker aktuell Zugriff auf den Admin-Bereich von Online-Shops, welche die Software Magento nutzen. Dabei wird ein Javascript-Code eingefügt, der ab sofort in Echtzeit die Eingabedaten der Shop-Kunden mitschreibt und an einen Server in Russland überträgt. Darin sind die Zahlungsinformationen enthalten, die dann mißbraucht werden können.

Informationen, wie Sie als Magento-Shopbetreiber den besagten Schadcode identifizieren können, finden Sie im Sicherheitsbeitrag des Entdeckers dieses Problems. Der Autor gibt darin gleich weitere Tipps zur Absicherung wie die Vergabe gehärteter Admin-Passwörter und viele mehr.

Da dieser Angriff eine meldepflichtige Datenpanne im Sinne der DSGVO darstellt und sich durch den Mißbrauch von Zahlungsinformationen schnell hohe Schadensersatzbeträge aufsummieren können, sollten Sie als Magento-Shopbetreiber zeitnah prüfen, ob Ihr Server entsprechend manipuliert wurde. Mehrere tausend infizierte Shops sind bereits bekannt.

WordPress-Nutzer aufgepasst: Update 4.9.3 schießt automatische Aktualisierungen ab

Allen Nutzern des beliebten Content-Management-Systems Wordpress wird empfohlen, das Update auf Version 4.9.4 umgehend manuell einzuspielen. Das vorherige Update auf Version 4.9.3 war fehlerhaft und hat die automatische Aktualisierung von Wordpress abgeschossen. Somit werden nach Version 4.9.3 keine Fixes Sicherheitslücken mehr automatisch eingespielt. Abhilfe schafft ausschließlich das manuelle Update auf 4.9.4 im Backend. Nur so werden auch zukünftige automatische Aktualisierungen sichergestellt. Nutzer von Wordpress sollten diesen Fehler umgehend manuell beheben.