Viele Verwaltungen glauben, ein einziges Informationssicherheitskonzept reiche aus – am besten gleich als „ISMS light“ mit einer TOM-Checkliste. Doch Art. 43 BayDiG spricht bewusst im Plural von Informationssicherheitskonzepten. Der Grund: Informationssicherheit braucht Struktur, Verantwortlichkeiten und mehrere Teilkonzepte für die wichtigen Verfahren, Systeme und Prozesse. Erst das ISMS bildet die Klammer, die diese Konzepte zusammenhält und im PDCA-Zyklus aktuell hält. Warum der „Shortcut“ nicht funktioniert und was Behörden stattdessen wirklich brauchen, erklärt dieser Beitrag.

Warum kommunale ISB immer noch unterschätzt werden – und was sich ändern muss

Kommunale Informationssicherheitsbeauftragte (ISB) sind Schlüsselpersonen – und doch oft unsichtbar. Dieser Kommentar zum ISB Boot Camp 2025 zeigt, warum das gefährlich ist, was sich ändern muss und was echte Wertschätzung bedeutet.

ISB Boot Camp 2025 06.05. / 07.05.2025

Das 7. ISB Boot Camp steht vor der Tür und findet am 06.05. und 07.05.2025 in Gunzenhausen statt. Kommunale Informationssicherheitsbeauftragte und Stellvertretungen kommen zum Netzwerken und Erfahrungsaustausch im Rahmen eines abwechslungsreichen Themenprogramms zusammen. Das komplette Programm und Informationen zur Anmeldung im Blogbeitrag.

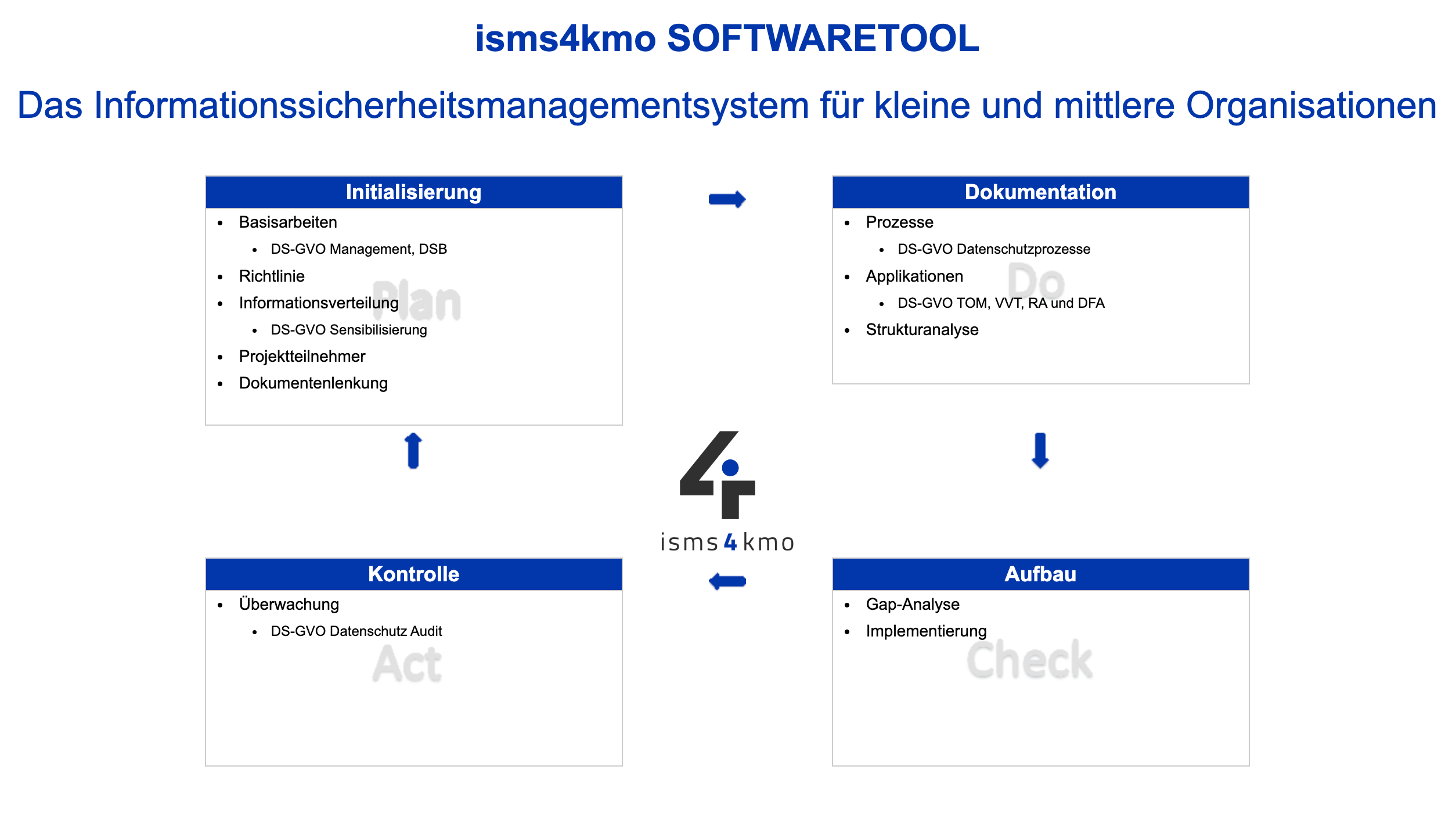

Tool ISMS4KMO nun mit Unterstützung für das ISMS Arbeitshilfe

Mit des Tools ISMS4KMO von Harald Hornung steht ein weiteres Instrument zur Bearbeitung und Dokumentation eines ISMS auf Basis der Arbeitshilfe der Innovationsstiftung Bayerische Kommune bereit.

i‑Kfz Grundschutz-Profil in Verinice

Importdatei für i‑Kfz für die ISMS-Software Verinice auf Basis des i_kfz Profils für den BSI IT-Grundschutz verfügbar

Kommunaler Notbetrieb

Der sehr geschätzte Jens Lange, seines Zeichens Informationssicherheitsbeauftragter der Stadt Kassel hat mit der Webseite https://kommunaler-notbetrieb.de eine ganz tolle Sache ins Leben gerufen. In chronologischer Abfolge informiert Jens […]

Arbeitshilfe Version 5.0 erschienen

Das ursprünglich als Hilfe zur Selbsthilfe gedachte Sicherheitskonzept “Arbeitshilfe” der Innovationsstiftung Bayerische Kommune ist mit Version 5.0 noch erwachsener geworden. Neben der Erweiterung und Vertiefung der Identifikation und […]

Fördermittel zur Arbeitshilfe für bayerische Kommunen

Im Zuge der aktuellen ISMS-Fördermittelrichtlinie (ISMR) vom 7. März 2022 können bayerische Kommunen Fördermittel für die Einführung der Arbeitshilfe erhalten.

Hilfestellung: Anzeige von Antwort-an Reply-to in Outlook

Outlook zeigt die Reply-to / Antworten-an Email-Adresse im Posteingang nicht automatisch an. Mit unserer Anleitung aktivieren Sie diese Anzeige mit wenigen Klicks. Dies hilft bei der Erkennung potentiell gefährlicher Emails. Den Download-Link erhalten Sie im kompletten Beitrags-Text.

Geruhsame Feiertage und einen Guten Rutsch ins Neue Jahr 2019

Das Jahr neigt sich dem Ende. Die DSGVO Welle ebbt etwas ab. Zeit für etwas Besinnung und Durchschnaufen für das kommende Jahr. Selbst Weihnachten ist von der DSGVO betroffen. Details dazu sowie unsere Weihnachtswünsche finden Sie online im Beitrag unseres Informationssicherheitsblogs.

Über Bord mit veralteten starren Passwort-Richtlinien

Starre Passwort-Richtlinien sind nicht praxistauglich und werden der Bedrohungslage nicht gerecht. Aber sie haben sich ja über Jahre bewährt, wieso also ändern? In unserem Blogbeitrag beleuchten wir die Passwort-Mythen zu Passwort-Länge, Passwort-Komplexität, Passwort-Wechsel und Vermeidung einheitlicher Passwörter. Nicht zu Unrecht sind die meisten Anwender von dem Thema genervt und umgehen alle so schön auf Papier formulierte und teilweise erzwungene Passwort-Richtlinien mit aller Kunst und Finesse. Die Maßnahmen des BSI IT-Grundschutzes sind Empfehlungen, die auf die jeweilige Organisation und Bedrohung anzupassen sind. Oftmals werden diese jedoch als fixe Mindestvorgabe gesehen und umgesetzt. Der Effekt für die Sicherheit in der Organisation überschaubar. Wir haben Ihnen einige Tipps zusammengestellt, wie Sie Ihre Anwender vom Praxisnutzen der Sicherheit überzeugen können und gelebte Sicherheit in die Organisation bringen können. Achtung: Bitte lesen Sie den kompletten Blog-Beitrag nicht, wenn Ihr Motto lautet “Haben wir schon immer so gemacht!”. Der Beitrag könnte Ihre Vorurteile gefährden 🙂

Magento-Shops kompromittiert — Kreditkartendaten werden bereits abgegriffen

Mittels Brute-Force-Attacken verschaffen sich Hacker aktuell Zugriff auf den Admin-Bereich von Online-Shops, welche die Software Magento nutzen. Dabei wird ein Javascript-Code eingefügt, der ab sofort in Echtzeit die Eingabedaten der Shop-Kunden mitschreibt und an einen Server in Russland überträgt. Darin sind die Zahlungsinformationen enthalten, die dann mißbraucht werden können.

Informationen, wie Sie als Magento-Shopbetreiber den besagten Schadcode identifizieren können, finden Sie im Sicherheitsbeitrag des Entdeckers dieses Problems. Der Autor gibt darin gleich weitere Tipps zur Absicherung wie die Vergabe gehärteter Admin-Passwörter und viele mehr.

Da dieser Angriff eine meldepflichtige Datenpanne im Sinne der DSGVO darstellt und sich durch den Mißbrauch von Zahlungsinformationen schnell hohe Schadensersatzbeträge aufsummieren können, sollten Sie als Magento-Shopbetreiber zeitnah prüfen, ob Ihr Server entsprechend manipuliert wurde. Mehrere tausend infizierte Shops sind bereits bekannt.

WordPress-Nutzer aufgepasst: Update 4.9.3 schießt automatische Aktualisierungen ab

Allen Nutzern des beliebten Content-Management-Systems Wordpress wird empfohlen, das Update auf Version 4.9.4 umgehend manuell einzuspielen. Das vorherige Update auf Version 4.9.3 war fehlerhaft und hat die automatische Aktualisierung von Wordpress abgeschossen. Somit werden nach Version 4.9.3 keine Fixes Sicherheitslücken mehr automatisch eingespielt. Abhilfe schafft ausschließlich das manuelle Update auf 4.9.4 im Backend. Nur so werden auch zukünftige automatische Aktualisierungen sichergestellt. Nutzer von Wordpress sollten diesen Fehler umgehend manuell beheben.

Kritische Sicherheitslücke in Browser Firefox

Laut CERT BUND sind alle Versionen des beliebten Browsers Firefox vor 58.0.1 von einer kritischen Sicherheitslücke betroffen. Bereits der Besuch einer präparierten Webseite reicht aus, um Schadcode auf den PC des Besuchers zu bringen und auzuführen. Es wird dringend geraten, das Update auf die Version 58.0.1 zeitnah durchzuführen. Im Zweifel manuell anstoßen, nicht auf das Auto-Update warten.

Schluss, Aus, Weg damit — Besonderes elektronisches Anwaltspostfach (beA) deinstallieren

Seit geraumer Zeit rumort es in Anwaltskreisen. Grund ist das besondere elektronische Postfach, kurz beA genannt. Dies sollte eigentlich zum 01.01.2018 verpflichtend zum Einsatz kommen. Doch daraus wurde nichts. Was mit der Entdeckung eines falsch zur Verfügung gestellten Zertifikats Ende 2017 begann (der private Schlüssel wurde mit verteilt), findet nun seinen Höhepunkt. Die Bundesrechtsanwaltskammer (BRAK) empfiehlt in einer Pressemeldung die Client Security zu deaktivieren, besser den Client gleich komplett zu deinstallieren. Wie es dazu kommen konnte, das trotz angeblicher Sicherheitsüberprüfungen ein unsicheres Produkt an die Rechtsanwaltszunft verteilt wurde, klärt die Pressemeldung nicht auf.

BRAK-Vizepräsident Abend erklärt, das “beA erst dann wieder in Betrieb gehen wird, wenn alle relevanten Sicherheitsfragen geklärt sind.”

Frohes Fest und guten Rutsch

Liebe Leser und Leserinnen unseres Informationssicherheits-Blogs, liebe Interessenten, Kunden und Geschäftspartner!

2018 hält für für jeden von uns Überraschungen und Neuerungen parat. Unternehmen und Behörden bereiten sich auf die EU Datenschutz-Grundverordnung vor. Im Kielwasser der DS-GVO zieht das Thema Informationssicherheit nach. Veränderungen in gewohnten Arbeitsweisen werden die Folge sein. Der Mensch mag nicht immer die Veränderung, große Herausforderungen stehen daher bevor. Doch auch im Privaten wird es Höhen und Tiefen geben. Kinder und Enkelkinder treten bei dem einen oder anderen ins Leben, bei anderen wird der Verlust von Angehörigen eine nicht zu schließende Lücke reißen. Doch das Leben wird weitergehen, auch wenn es einem im letztgenannten Fall lange nicht so erscheinen mag.

Nutzen Sie bitte die geruhsame Zeit “zwischen den Jahren” und zum Neujahrsanfang, um Zeit mit Ihren Lieben und Freunden zu verbringen. Finden Sie Ruhe und holen Sie Luft, für alles, was 2018 für jeden von uns bereithalten wird. Herzlichen Dank für Ihr Interesse und die gute Zusammenarbeit im nun fast vergangenen Jahr.

Das Team von a.s.k. Datenschutz wünscht Ihnen und Ihren Lieben ein schönes Weihnachtsfest und einen guten Rutsch in ein gesundes und glückliches Jahr 2018.

Auf Wiederlesen im Neuen Jahr

PS: Statt Weihnachtskarten haben wir in diesem Jahr erneut der Stefan Hahn Kinderstiftung gespendet. Es gibt nichts Wichtigeres, als unseren Kindern die Chance auf einen guten Start ins Leben zu ermöglichen.

20. IuK Tage Gunzenhausen — Informationssicherheit in der Verwaltung

Die 20. IuK Tage Gunzenhausen zu aktuellen Sicherheitsthemen in der digitalen Verwaltung finden am 19. und 20. September 2017 in Gunzenhausen statt. a.s.k. Datenschutz ist als Referent und Ansprechpartner für das Thema Informationssicherheit mit dabei. Mehr Infos und Anmeldung im Blogbeitrag.

Entschlüsselungstool für Petya, Goldeneye und Mischa

Vor einigen Wochen haben die Entwickler der Kryptotrojaner Petya, Goldeneye und Mischa die Master-Keys für diese Trojaner veröffentlicht. Nun hat Malwarebytes ein Entschlüsselungstool herausgebracht. Mehr dazu in unserem Blogbeitrag.

Suchmaschine für gehackte Passwörter

Statt nach kompromittierten Email-Adressen der eigenen Webaccounts zu suchen, besteht nun auch die Möglichkeit, seine genutzten Passwörter zu überprüfen. Ob diese bei einem Hack erfolgreich geknackt wurden und somit meist in einschlägigen Kreisen bekannt sind, kann durch einen neuen Online-Service geprüft werden. Pfiffige Admins nutzen die bereitgestellte API und schließen diese gehackten Passwörter in eigenen Netz von vornherein aus. Mehr Infos und den Link zum Prüfservice finden Sie im Blogbeitrag.

Aufatmen bei bayerischen Kommunen — Umsetzungsfrist Informationssicherheitskonzept nach Artikel 8 BayEGovG soll verlängert werden

Nach aktueller Rechtslage gemäße Artikel 8 BayEGovG sind bayerische Kommunen verpflichtet, bis zum 01.01.2018 ein Informationssicherheitskonzept einzuführen und zu betreiben. Nach Verabschiedung des BayEGovG im Dezember 2015 hat diese kurze Umsetzungsfrist für einige Aufregung unter bayerischen Kommunalen Einrichtungen gesorgt. Doch jetzt ist wahrscheinlich Aufatmen angesagt.

Der Gesetzentwurf der Staatsregierung zur Errichtung des Landesamts für Sicherheit in der Informationstechnik LT-Drs. 17/17726 vom 11.07.2017 sieht nun vor, dass diese Verpflichtung erst am 01.01.2019 in Kraft tritt (vgl. Ziffer 11 b des Gesetzentwurfs). Mehr dazu im Blogbeitrag.

Fritz!Box — der Spion im eigenen Haus

Wer sich über Hacking informiert, stößt zu Beginn schnell auf Begriffe und Tools wie nmap, Wireshark oder das Hacking-Betriebssystem Kali-Linux (als virtuelle Maschine ready to go zum Herunterladen). Doch so tief muss man gar nicht einsteigen. Die weit verbreitete Fritz!Box enthält eine im Anwender-Handbuch undokumentierte Mitschneide-Möglichkeit des KOMPLETTEN Datenverkehrs im internen Netzwerk (egal ob kabelgebunden oder WLAN). Und das in jedem von uns getesteten Modell und das seit Jahren. Sofern Remote-Zugriffe auf die Fritz!Box möglich sind, kann der Netzwerkverkehr auch von außen abgegriffen werden. Eigentlich eine sinnvolle Funktion zur Fehleranalyse, bringt diese Funktion erhebliches Schadenspotential mit sich. Und die Fritz!Box ist bei Unternehmen, Behörden und Privatanwendern sehr beliebt. Entsprechend hoch die Verbreitung. Wohl dem, der einige Sicherheitsmaßnahmen getroffen hat. Mehr lesen Sie in unserem kompletten Blogbeitrag.

Benötigt meine Organisation einen Informationssicherheitsbeauftragten?

Immer wieder ein Thema bei Veranstaltungen oder auch Online-Seminaren zur Informationssicherheit ist die Frage “Muss ich einen Informationssicherheitsbeauftragten bestellen?” oder auch “Ist denn ein Informationssicherheitsbeauftragter in meiner Organisation notwendig?”.

Wieso Sie an der Bestellung eines Informationssicherheitsbeauftragten (oder wie auch immer Sie diese Funktion in Ihrer Organisation benennen) nicht vorbeikommen und wie dieser Ihre Investitionen (Zeit und Geld) in Informationssicherheit absichert, zeigen wir Ihnen in unserem aktuellen Webvideo zum Thema ” Der Informationssicherheitsbeauftragte” oder “Einer muss es ja am Laufen halten” auf unserem Youtube-Channel.

Dabei beleuchten wir die Notwendigkeiten einer solchen Funktion z.B. auf Basis des BayEGovG für bayerische Kommunen aber auch für Unternehmen abgeleitet aus der EU-Datenschutzgrundverordnung (EU-DSGVO). Die Links finden Sie im Blogbeitrag.

Online-Seminar (letzte Chance): Arbeitshilfe zur Erstellung eines Informationssicherheitskonzeptes (für Kommunen nach Art. 8 BayEGovG)

Letzte Chance, heute am Donnerstag, den 23. März 2017, von 10:00 — 11:00 MEZ: Kostenfreies Online-Seminar zur Einführung und zum Betrieb eines Informationssicherheitskonzepts für Kommunen nach Art. 8 BayEGovG. Auch für kleinere Unternehmen geeignet im Hinblick auf die Änderungen zur Informationssicherheit im Rahmen der EU-DSGVO. Link zur Anmeldung im Blogbeitrag.

Handlungsbedarf für Owncloud- und Nextcloud-Betreiber — kritische Sicherheitslücke

Das Bundesamt für Sicherheit in der Informationstechnik (kurz BSI) warnt in einer aktuellen Pressemeldung die Administratoren und Nutzer von Owncloud und Nextcloud (einem Fork von Owncloud) vor einer kritischen Sicherheitslücke. Über 20.000 Installationen in Deutschland sind potentiell verwundbar. Betroffen sind u.a. große und mittelständische Unternehmen, öffentliche und kommunale Einrichtungen, Energieversorger, Krankenhäuser, Ärzte, Rechtsanwälte und private Nutzer.

Bereits im Februar hat das BSI die Betreiber auf das Sicherheitsrisiko hingewiesen. Sehr viel ist seither nicht passiert, wie man der aktuellen Meldung entnehmen kann. Lediglich ein Fünftel der informieren Einrichtungen hat reagiert und die Schwachstelle geschlossen. Ob die eigene Cloud-Installation betroffen ist, kann mit dem Security-Scanner von Nextcloud online geprüft werden. Sollten Sie in Ihrer Organisation oder privat eine Instanz von Owncloud oder Nextcloud betreiben, so prüfen Sie bitte zeitnah unter den Links im Blogbeitrag, ob Ihre Installation betroffen ist. Generell sollte eine regelmäßige Prüfung auf Updates und deren Installation selbstverständlich und ein fester wiederkehrender Termin im Kalender sein.

Externer Informationssicherheitsbeauftragter für bayerische Kommunen

Ist ein Informationssicherheitskonzept eingeführt, steht man schnell vor der nächsten Herausforderung. Wie stellt man sicher, dass die ganze Arbeit nicht umsonst war? Es gilt neue Risiken zu erkennen, hierfür geeignete Maßnahmen zu ergreifen, das Thema Informationssicherheit in der Organisation zu leben (Sicherheitskultur), auf Veränderungen (organisatorisch, technisch, personell, rechtlich, aber auch in der Bedrohungslage) zeitnah zu reagieren, Mitarbeiter kontinuierlich zu sensibilisieren und zu schulen. Doch wer soll das bei den vielfältigen Aufgaben in bayerischen Kommunen übernehmen und sicherstellen? a.s.k. Datenschutz hat die Lösung für Sie. Unsere externen Informationssicherheitsbeauftragten betreuen Sie ab sofort kompetent vor Ort und aus der Ferne. In Verbindung mit modernen Techniken wie Videokonferenz, Projektplattform und Dokumentenmanagementsystem haben alle Beteiligten stets den Überblick über den Status der Informationssicherheit in Ihrer Organisation. Selbstverständlich sind unsere Mitarbeiter hierfür ausgebildet und zertifiziert, speziell für die Anforderungen im kommunalen Bereich. Dank transparenter und fairer Monatspauschalen behalten Sie stets den Überblick. Und wieso teilen Sie sich nicht einen Informationsbeauftragten mit den umliegenden Gemeinden? Interesse geweckt? Angebotsformular im Blogbeitrag.

Fördermittel ISIS12 für bayerische Kommunen in 2018 freigegeben

Das Bayerische Staatsministerium des Innern, für Bau und Verkehr hat in seiner Pressemitteilung am 09.03.2017 informiert, dass nach dem ersten Fördermittelprogramm nun auch in 2018 erneut Informationssicherheit in bayerischen Kommunen finanziell (mit bis zu 1,4 Millionen Euro) unterstützt wird. Bayerische Kommunen, die im vorherigen Fördermittelprogramm nicht zum Zuge gekommen sind, haben nun erneut die Chance, eine Unterstützung von bis zu 15.000 Euro für die Einführung des Informationssicherheitsmanagementsystems (ISMS) ISIS12 zu erhalten. Übrigens wurde ISIS12 ursprünglich für kleine und mittlere Unternehmen entwickelt. Im Hinblick auf die EU-DSGVO und deren Anforderungen an Informationssicherheit lohnt sich ein Blick auf ISIS12 auch für Unternehmen. Informationssicherheit wird auch für diese ab Mai 2018 verpflichtend gefordert. Sofern Sie für die Umsetzung einen zertifizierten ISIS12-Berater (mit Zusatz Kommune suchen), Herr Sascha Kuhrau von a.s.k. Datenschutz erfüllt diese Anforderungen.

Links mit weiteren Informationen zu ISIS12, Fördermitteln, Abwicklung und Beantragung finden Sie im Blogbeitrag.

Müssen bayerische Kommunen ein Informationssicherheitskonzept einführen?

“Müssen bayerische Kommunen ein Informationssicherheitskonzept einführen?”, diese Frage wird nach wie vor oft bei Seminaren, Veranstaltungen, telefonisch und per Mail an uns herangetragen. Wir haben dies zum Anlass genommen, hierzu ein Webvideo zu erstellen, in dem wir auf die Notwendigkeit und rechtlichen Grundlagen für die Einführung und den Betrieb eines Informationssicherheitskonzepts vertiefend eingehen. Denn die Antwort auf die Frage kann nur lauten “Ja!”. Wer es nicht glaubt, ist herzlich dazu eingeladen, sich in unserem Video davon überzeugen zu lassen. Sie finden das Webvideo eingebettet hier bei uns im Blog oder auf unserem neuen Youtube-Kanal.

Orientierungshilfe Informationssicherheit für Kommunen (Online-Seminar)

„Wie erstelle ich für meine Behörde ein Informationssicherheitskonzept?“ — Sascha Kuhrau, Berater im kommunalen Bereich, erklärt im Online-Seminar, worauf es ankommt. Die Online-Seminar-Reihe läuft ergänzend zur im Dezember 2016 veröffentlichten und von a.s.k. Datenschutz für die Innovationsstiftung Bayerische Kommune entwickelten “Arbeitshilfe zur Erstellung eines Informationssicherheitskonzepts für bayerische Kommunen gemäß Art. 8 BayEGovG”. Die Teilnahme ist kostenfrei und sowohl für kommunale Einrichtungen als auch Unternehmen geeignet. Mehr Informationen zu Inhalten, Terminen und Anmeldung im Blogbeitrag.

Ändere-Dein-Passwort-Tag: Über Sinn und Unsinn des regelmäßigen Passwortwechsels

Heute ist Ändere-Dein-Passwort-Tag. Doch macht der (regelmäßige) Wechsel von Passwörtern wirklich Sinn? Oder ist das lediglich gefühlte Sicherheit? Mehr dazu und weiteren Passwort-Mythen im Blogbeitrag. Vielleicht ein Anlass, bestehende Passwort-Richtlinien zu überdenken und anzupassen.

Wir bauen uns einen Erpressungstrojaner per Mausklick

Erpressungstrojaner im Web per Mausklick zusammenstellen und präparierte Word-Makros und Windows-Hilfe-Dateien zur Verbreitung erhalten — das bieten die Drahtzieher hinter der Ransomware Satan. Über das Tor-Netzwerk geht das mittels Webinterface. 30% Provision werden fällig für die Nutzung. Erste Scanner erkennen die Bedrohung, doch es gibt noch keine Entwarnung. Details im Blogbeitrag.

Arbeitshilfe zur Erstellung eines Informationssicherheitskonzepts für bayerische Kommunen gemäß Art. 8 BayEGovG

Arbeitshilfe zur Erstellung eines Informationssicherheitskonzepts für bayerische Kommunen gemäß Art. 8 BayEGovG online. Die Arbeitshilfe unterstützt bayerische Kommunen, aber auch jede andere Organisation bei der Erstellung eines Konzepts für Informationssicherheit gemäß Artikel 8 des Gesetzes über die elektronische Verwaltung in Bayern (BayEGovG). Dort wird gefordert, die Sicherheit der informationstechnischen Systeme der Behörden durch angemessene technische und organisatorische Maßnahmen im Sinn des Artikels 7 des Bayerischen Datenschutzgesetzes sicherzustellen und die erforderlichen Informationssicherheitskonzepte zu erstellen. Alle Kommunen in Bayern müssen bis zum 1. Januar 2018 den Nachweis führen können, einen systematischen Ansatz zur dauerhaften Gewährung der Informationssicherheit eingeführt zu haben und auch zu betreiben.

Im Frühjahr 2017 werden für die Verantwortlichen in den Kommunen, die sich mit der Thematik Informationssicherheit auseinandersetzen müssen, Online-Seminar-Angebote geplant.

Die Arbeitshilfe wird in zwei Ausführungen zur Verfügung gestellt: PDF Version zum Drucken ohne Anlagen sowie Arbeitsversion mit Anlagen als ZIP.

Link zum Download im Beitrag.

Kryptotrojaner Goldeneye greift gezielt Personalabteilungen an, Polizei warnt bundesweit

Verschlüsselungstrojaner “Goldeneye” greift gezielt und massiv Personalabteilungen an. Eine Bewerbung in perfektem Deutsch auf teilweise aktuelle Stellenangebote sowie unter Nennung organisationsinterner Details soll den Empfänger dazu verleiten, eine angehängte XLS Tabelle zu öffnen. Geschieht dies und ist kein Schutz vor Ausführung von Makros aktiv oder wird dieser vom Nutzer ausgehebelt, verrichtet Goldeneye seinen Dienst analog zu seinem wohl verwandten Krypto-Kollegen Petya. Als Absender werden Email-Adressen eines Ingenieurbüros genutzt, dass unter anderem Hilfe bei der Entschlüsselung von befallenen Petya-Systemen anbietet. Erfahren Sie mehr im ganzen Blog-Beitrag und sensibilisieren Sie Ihre Mitarbeiter — gerne unter Nutzung unseres Beitragstexts.

Ausfall des Telekom-Netzes, Hinweise auf Hacker-Angriff

Hunderttausende Anschlüsse (die Rede ist von 900.000) bundesweit sind betroffen, kein Netz — kein Telefon, kein Internet, kein IP-Fernsehen. Wurden bisher die Ursachen im Telekom-Netz oder bei den Routern auf Kundenseite vermutet, bestätigt jetzt ein Sprecher der Telekom den Verdacht eines Hacker-Angriffs: “Wir haben erste Hinweise darauf, dass wir möglicherweise Opfer eines Hackerangriffs geworden sind.”

Im Moment rät die Telekom dazu, den kundenseitigen Router vom Stromnetz zu trennen und einige Zeit ausgeschaltet zu lassen. Möglicherweise verbindet sich der Router nach erneutem Einschalten wieder mit dem Telekom-Netz.

Locky erhält Updates

Locky ändert seine Dateiendung von “.locky” in “.odin”. Schlimmer: Locky ist nicht mehr auf seine Steuerungsserver angewiesen. Jetzt geht der bekannte Krypto-Trojaner auch offline ans Werk. Mehr im Blogbeitrag.

Wie sicher ist Ihre Bank?

SMS TAN sind in Verbindung mit weiteren Schutzmaßnahmen eine gute Möglichkeit, Online Banking sicher zu nutzen. Doch wenn die benötigte SMS aufgrund der SMS Formatierung bereits im Sperrbildschirm des Endgeräts abrufbar ist, ohne den PIN Code für das Endgerät kennen zu müssen, dann läuft was schief. Was einige Banken bereits clever gelöst haben (die TAN steht einfach am Ende der SMS und nicht gleich zu Beginn), stellt andere Banken vor Probleme. Oder sie wälzen das Problem einfach auf den Nutzer ab mit dem Tipp “Schalten Sie einfach die Benachrichtigungen für den Sperrbildschirm ab”. In diesem Fall geht das nur, wenn man die Anzeige aller SMS im Sperrbildschirm deaktiviert. Wie hält es Ihre Bank damit? Wir freuen uns auf Ihre Kommentare. Lesen Sie den ganzen Beitrag online im Blog

Informationssicherheitskonzept für bayerische Kommunen nach Art. 8 Abs. 1 S. 2 Bay EGovG

Nicht zuletzt die in jüngster Zeit stark zugenommene Bedrohung von Kommunen etwa durch Verschlüsselungstrojaner macht die Bedeutung einer angemessenen IT-Sicherheit für Kommunen deutlich. Mit Inkrafttreten des Gesetzes über […]

Online Passwort Speicher Lastpass mit Sicherheitslücke

Entgegen aller nachvollziehbaren Bedenken werden Online Passwort Speicher nach wie vor gerne genutzt. Dabei liegen die gesammelten Passwörter nicht mehr im Einflussbereich des jeweiligen Inhabers, sondern auf (meist amerikanischen) Servern. Die Nutzerzahlen lassen den Schluss zu, die Anwender vertrauen diesen Services ungebrochen gerne ihre Passwörter an. Gesichert sind diese dort mit einem Masterpasswort und diversen Techniken wie Verschlüsselung etc.

Doch ist das Vertrauen in solche Services gerechtfertigt. Aktuell steht der Online Passwort Dienst LastPass in der Kritik. Jedoch nicht mit einem neuen Sicherheitsproblem, sondern mit einem älteren, das nicht konsequent beseitigt wurde. Lesen Sie mehr im Blogbeitrag.

SaaS = “Schadsoftware as a Service”, Hack zum Schnäppchenpreis im Web

“Welcome back to the underground where it’s a good time to be a bad guy”, mit diesen Worten leitet SecureWorks den “2016 Underground Hacker Marketplace Report” ein.

Wollten Sie schon immer mal fremde Webseiten (oder die eines Wettbewerbers) mittels DoS-Attacke (Denial of Service) lahmlegen? Kein Problem mehr, denn für 5 US Dollar in der Stunde können Sie die dazugehörige Technik samt Bot-Netz dazu anmieten. Aktuelle Krypto-Trojaner erhalten Sie bereits für 80 US Dollar und das Angler Exploit Kit ist gerade mal 20 US Dollar teurer. Angler untersucht die Browser von Webseitenbesuchern automatisch auf bekannte Schwachstellen und liefert dazu passenden Schad-Code aus. Die passende Hardware für das Skimming von EC-Geräten wird für unter 400 US Dollar feilgeboten. Sollten Sie noch nicht ganz firm im Umgang mit diesen Techniken sein, so gibt es Online-Tutorials für 20 US Dollar gleich dazu.

Diese Zahlen präsentiert SecureWorks im “2016 Underground Hacker Marketplace Report”. Besonders betont SecureWorks den Fokus der Anbieter auf Kundenzufriedenheit. Nicht nur, dass sich die Anbieter auf den Untergrund-Software-Märkten mit Profil und genauen Angaben zur Erfahrung in diesem Métier darstellen. Das hohe Level überrascht jedoch weniger. Interessanter ist der Aspekt, dass der “Kunde” erst zahlt, wenn der gewünschte Erfolg erreicht ist. Das ist doch mal ein Service.

Link zum Report im PDF Format im Blog-Text.

Kryptotrojaner mit Wurmfunktion gesichtet

Es war nur eine Frage der Zeit, jetzt ist es also soweit. Microsoft warnt vor einem neuen Kryptotrojaner namens ZCryptor. Dieser nimmt sich Dateien mit über 80 Dateiendungen vor. Besonders unangenehm: zusätzlich nistet sich ZCryptor in die Autostart-Routinen eingesteckter USB-Sticks und USB-Laufwerke ein. Somit kann sich der Trojaner bei Nutzung dieser Speicher an anderen Geräten auf diese Systeme ebenfalls verbreiten.

Einen Befall erkennen Sie an der Dateiendung .zcrypt. Aktuell ist noch kein Tool zum Entschlüsseln verfügbar. Betroffen sind ausschließlich Windows-Systeme. Wer es bisher noch nicht getan hat, sollte spätestens jetzt seine Backup-Strategie prüfen und anpassen. Und bitte nicht vergessen, Recovery-Tests durchzuführen. Das beste Backup hilft nichts, wenn es sich später nicht wiederherstellen läßt. Erfolgsprotokolle der Backup-Software sind alleine nicht ausreichend.

Ausbildung zum Informationssicherheitsbeauftragten (5 Tage)

Mit zunehmender Abhängigkeit von der Informationsverarbeitung ist es notwendig, die Informationssicherheit umfassend in alle unternehmerischen Entscheidungen zu integrieren. Je nach Größe und Umfang der Ausstattung der jeweiligen Institution mit Informationsverarbeitungstechnik ist der Aufwand hierfür deutlich unterschiedlich, es besteht aber generell die Gefahr, dass viele Aspekte der Informationssicherheit im Tagesgeschäft “untergehen”. Da sich Informationssicherheit nicht auf die IT-Sicherheit beschränkt, sondern in viele weitere Bereiche wie Prozesse, Verfahrensweisen, aber auch Gebäudesicherheit eingreift, ist eine übergreifende Sicht- und Herangehensweise unerlässlich. Nur wenn eine Person explizit die Verantwortung zugewiesen bekommt sich um alle Facetten der Informationssicherheit zu kümmern, kann gewährleistet werden, dass diese inklusive der IT-Sicherheit gewährleistet ist. Nicht zuletzt wird diese Funktion in allen gängigen Informationssicherheits-Managementnormen postuliert, ist Voraussetzung für Zertifizierungen nach ISIS12, BSI IT-Grundschutz und ISO 27001 und kann somit als State of the Art angesehen werden.

Sie sind mit dieser Ausbildung zum Informationssicherheitsbeauftragten optimal auf das Management der Informationssicherheit vorbereitet und erhalten das notwendige Wissen und die unverzichtbaren Werkzeuge, um angemessene Informationssicherheit zu etablieren. Daneben sind Sie in der Lage notwendige Sicherheitsmaßnahmen so miteinander zu verzahnen, dass mit einem möglichst geringen Aufwand das notwendige Schutzniveau definiert und auch erreicht wird.

Masterschlüssel für TeslaCrypt veröffentlicht

Laut einer Meldung von heise.de haben die Entwickler von Teslacrypt die Weiterentwicklung eingestellt und den Masterschlüssel für den Kryptotrojaner veröffentlicht. Betroffene, deren Syteme und Daten noch verschlüsselt sind, können aufatmen. Nach ersten Berichten funktioniert der Master-Key und in Verbindung mit dem Tool Tesladecoder sind alle Varianten von Teslacrypt 1 bis 4 wieder zu entschlüsseln. Links im Beitrag.

RannohDecryptor wirkungslos gegen neue Version von CryptXXX

Wer bisher von der Ransomware CryptXXX heimgesucht wurde, hatte Glück. Das Tool RannohDecryptor half bisher mit wenigen Klicks und die Verschlüsselung war Geschichte. In der neuesten Version des Kryptotrojaners CryptXXX ist das nun nicht mehr möglich.

Sofern Sie von einer früheren Version von CryptXXX befallen wurden, können Sie sich mit dem von Kaspersky entwickelten Tool RannohDecryptor (Webseite von Kaspersky Link im Blogbeitrag) behelfen.

Rathaus Markt Schwaben durch Krypto-Trojaner verschlüsselt

Am 28.04.2016 ist es passiert. Ein unvorsichtiger Klick durch einen oder mehrere Mitarbeiter und einer der bekannten Krypto-Trojaner wurde im Rathaus Markt Schwaben (Bayern) aktiv. Der Befall wurde am frühen Donnerstagmorgen bereits bemerkt und der zuständige Systemadministrator hat sofort erste Schritte zur Eindämmung und Ursachenanalyse eingeleitet. Oberstes Ziel ist es jetzt, den Ursprung zu lokalisieren, zu isolieren und zu entfernen. Am Freitag den 29.04.2016 blieb das Rathaus nach zuvor offizieller Ankündigung geschlossen. Glücklicherweise sind wohl nur vereinzelte Rechner betroffen. Auch aktuelle Virenschutzsoftware konnte den Befall nicht verhindern.

Reinfall statt Rainfall — Windows 10 Update stört Wetterbericht

Zur Abwechslung zum Wochenende etwas Erheiterndes. Jeder Windows 7- und Windows 8‑Nutzer kennt die nervigen Hinweise von Microsoft, auf Windows 10 upzugraden. Dies musste nun die Wettermoderatorin Metinka Slater des US-Senders KCCI live ertragen. Sie nahm es mit Humor, wie dem Beitrag des Senders zu entnehmen ist. Schauen Sie sich das ganze Video an — Link im Beitrag.

Atomkraftwerk Grundremmingen: PC mit Malware verseucht

Im Rahmen der gesetzlichen Meldepflicht informierte der Betreiber RWE des Atomkraftwerkes Grundremmingen das Bundesamt für Sicherheit in der Informationstechnik (BSI) über einen mit Malware befallenen Computer im Bereich der Brennstab-Beladung. Installiert wurde das System bereits 2008. Details sind noch keine bekannt, eine Analyse wird derzeit noch durchgeführt.

Schutz vor Krypto-Trojanern für Mac OS X: RansomWhere?

Ein Tool namens RansomWhere? soll unter Mac OS X vor Krypto-Trojanern schützen. Das Prinzip dahinter ist ziemlich einfach. Laufende Prozesse werden überwacht und sobald eine Verschlüsselungsaktivität erkannt wird, der dazugehörige Prozess angehalten. Der Anwender erteilt dem Prozess dann auf Wunsch die notwendigen Rechte zum Weiterarbeiten. Zwar ist Mac OS zur Zeit nur sehr gering dem Risiko eines Befalls durch Krypto-Trojaner ausgesetzt, deswegen können entsprechende Schutzmaßnahmen zur Abwehr nicht schaden. Download-Link und weitere Infos im Blog-Artikel.

Quicktime für Windows mit Sicherheitslücken, sofort deinstallieren

Zwei Sicherheitslücken klaffen in Quicktime für Windows. Da Apple den Support für diese Version eingestellt hat, ist sofortige Deinstallation angeraten.

Online-Banker aufgepasst, Banking-Trojaner Retefe ist wieder da

Banking-Trojaner Retefe “is back in town”. Österreich, Schweiz, Schweden und Japan sind von einer erneuten Welle des bereits seit 2014 bekannten Banking-Trojaners Retefe betroffen. Die Gefahr kommt per Spam-Email samt Zip-Anhang mit integriertem JavaScript. Dieses lädt den Schadcode nach, installiert ein Sicherheitszertifikat und einen DNS Server. Über die so manipulierte Webverbindung in Verbindung mit einer untergeschobenen Android-App zum Abgreifen von Banking-SMS steht den Angreifern der Zugriff auf das Online-Konto offen.

Petya-Trojaner ist geknackt, Passwort-Generator verfügbar

Petya geknackt, Passwort-Generator online veröffentlicht. Handhabung etwas tricky. Entschlüsselung soll funktionieren.

Krypto-Trojaner Petya kommt via Dropbox und verschlüsselt ganze Festplatten

Krypto-Trojaner Petya kommt via Dropbox und verschlüsselt ganze Festplatten. Getarnt als Bewerbung wird Schadcode installiert, der nicht einzelne Dateien verschlüsselt, sondern den Master Boot Record der Festplatte manipuliert. Eine zusätzliche Verschlüsselung des ganzen Dateisystems kann nicht ausgeschlossen werden. Lösegeld aktuell 0,99 Bitcoins, ca. 380 Euro für die Freigabe des Systems.